Eine im Bereich der Kryptografie weit verbreitete These besagt, dass keiner Aufgabe, der ein zentralisierter Mechanismus zugrunde liegt, nicht auch ein dezentraler zugrunde liegen könnte. Beispiele dafür sind Wahlen, Auktionen, das Bankwesen, usw. OpenBazaar ist etwa das dezentralisierte Pendant zu Ebay, Bisq das dezentralisierte Gegenstück zu Coinbase und Bitcoin selbst ist eine dezentrale Version der Währungen. In einem dezentralen Netzwerk gibt es nicht eine einzige Autorität, die für Recht und Ordnung sorgt, stattdessen vertraut man auf Konsens-Mechanismen.

Unter einem Konsens-Mechanismus versteht man die Vorgehensweise, durch die eine Gruppe eine Entscheidung herbeiführt. Beispielsweise müssen Bitcoin-User kontinuierlich ihren Transaktionsverlauf aktualisieren, um neue Transaktionen und die aktuellen Wallet-Stände abzurufen. Konsens-Mechanismen erlauben es einander fremden Teilnehmern, sich zu einigen. Sie erreichen dies durch ein finanzielles Anreizsystem, welches Entlohnung, aber auch Strafen kennt. Eine Hauptaufgabe eines solchen Konsens-Mechanismus ist es, User davon abzuhalten, zwei Mal denselben Token zu verwenden (sog. „double-spending“). Wenn ein User in der Lage wäre, denselben Bitcoin an zwei verschiedene Adressen zu schicken, könnte das Bitcoin-Angebot einer theoretisch unendlichen Inflation unterliegen, was gleichzeitig zu einer Minderung der realen Kaufkraft der Währung führen würde. Um dem Problem des „double-spending“ entgegen zu wirken, muss jeder Computer, der der Bitcoin-Blockchain angeschlossen ist, denselben Informationsstand darüber haben, wer wie viele Bitcoin besitzt.

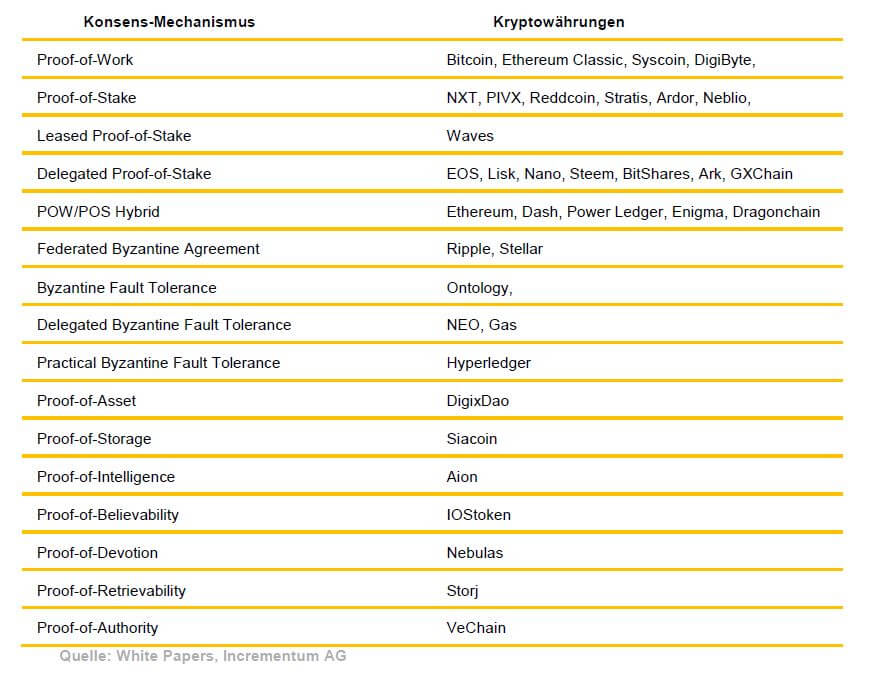

Tabelle 1: Konsens-Mechanismen der Top 100 Kryptowährungen

Wie aus Tabelle 1 ersichtlich ist, existieren etliche verschiedene Konsens-Mechanismen. Allerdings ist keiner davon perfekt. Bis zum heutigen Zeitpunkt ist der sicherste Konsens-Mechanismus nach wie vor der ursprünglich von Bitcoin eingeführte „Proof-of-Work“. Allerdings benötigt dieser Miner, was wiederum zu Zentralisierung führen kann und in der Regel mit hohem Energieverbrauch verbunden ist. Entwickler aus aller Welt wetteifern darum Proof-of-Work von seinem Thron zu stoßen. Einer neuartigen Technologie, der es gelingen sollte sowohl Miner als auch deren übertriebenen Energieverbrauch abzuschaffen, würde hohe Wellen am ICO-Markt schlagen.

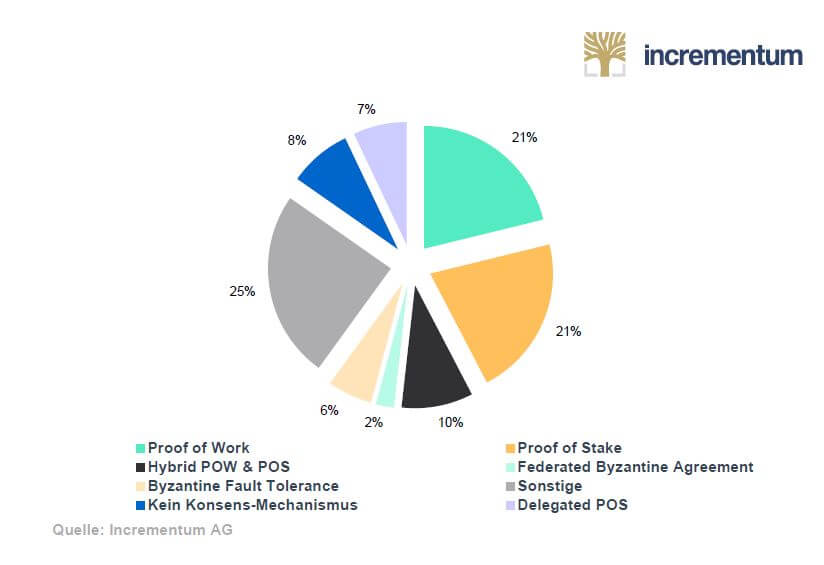

Grafik 8: Konsens-Mechanismen der Top 100 Kryptowährungen

Unternehmen wie Visa oder Paypal beruhen nicht auf einem Konsens-Mechanismus, weil sie selbst jeweils die Kontrolle über ihr gesamtes Netzwerk besitzen. Beim Gebrauch einer Visa-Karte wird die kundenspezifische Information an eine zentrale Datenbank übermittelt, die von Visa betrieben wird. Wir sind es gewohnt, den Kreditkartenunternehmen sensible Informationen und das treuhändige Verbuchen unserer Transaktionen anzuvertrauen. Nachdem Visa über ihr eigenes Netzwerk verfügt, liegt es auch in ihrer Macht, Transaktionen rückgängig zu machen oder zu zensieren. In den 1970er-Jahren begannen Computer-Wissenschaftler erstmals sich mit Alternativen für solch zentralisierte Strukturen auseinanderzusetzen, da es offensichtlich wurde, dass diese Systeme den Gefahren externer Hackerangriffe oder interner Manipulationen ausgesetzt sind.

Das Problem der byzantinischen Generäle

Die verschiedenen Konsens-Mechanismen versuchen noch ein weiteres Problem zu lösen, das als das als Problem der byzantinischen Generäle bekannt ist. Die Ausgangslage ist wie folgt: Ein König ist mit seinen 300 Soldaten in seiner Burg eingeschlossen, denn die Burg wird von fünf, jeweils 100 Mann starken Armeen belagert. Jede Armee hat ihr Lager in den umliegenden Hügellandschaften aufgeschlagen und steht unter dem eigenständigen Kommando eines Generals. Die Generäle müssen miteinander kommunizieren, um sich über die Angriffsstrategie zu einigen. Allerdings vertrauen sie sich untereinander nicht, weil sie den Verdacht hegen, dass einige von ihnen Verräter sind. Würden sie eine Nachricht mit der Taktik und dem Zeitpunkt des Angriffes mittels eines Boten von Lager zu Lager schicken, könnten königstreue Generäle mühelos die Nachricht austauschen und somit falsche Informationen an das nächste Lager weitergeben.

Folglich ist das Übermitteln einer einfachen schriftlichen Nachricht nicht sicher genug, da Geschriebenes leicht abgeändert werden kann. Fehlinformationen könnte mit dem Sieg der Verräter enden, da verschiedene Lager zu unterschiedlichen Zeiten oder überhaupt gar nicht angreifen würden.

Heutzutage könnte ein Konferenz-Call den Boten zu Pferd ersetzen, doch die Grundproblematik besteht weiterhin. Wie kann man sicher sein, dass die Nachricht authentisch ist und nicht manipuliert wurde?

Das Problem der Authentizität bezieht sich auf Fälle, bei denen Kontrahenten Anrufe oder Emails fälschen oder vortäuschen, jemand anderer zu sein. Manipulation bezeichnet die Verzerrung, Löschung oder Einsicht der Nachricht durch den Kontrahenten.

Um das Problem der byzantinischen Generäle zu lösen, greifen Konsens-Mechanismen auf zwei Konzepte zurück:

- Jeder „General“ muss zunächst Ressourcen für das Netzwerk aufwenden, das so genannte „skin in the game“. Zur Veranschaulichung stelle man sich zwei Unternehmer vor, die sich entschließen, eine gemeinsame Unternehmung zu gründen, doch einer von den beiden weigert sich, weder Zeit noch Kapital zu investieren. Es liegt auf der Hand, dass der investierte Partner schnell an der Loyalität des Mitunternehmers zu zweifeln beginnen würde. Dasselbe Prinzip greift in einem dezentralen Netzwerk.

- Das zweite Konzept ist das des manipulationsfreien ‚ledgers’, der jede einzelne bereits getätigte Transaktion aufgezeichnet hat. Manipulationsfrei ist ein System dann, wenn die das Netwerk konstitutierenden Computer jede Änderung oder Löschung früherer Transaktionen sofort erkennen. Die digitale Version des ‚ledgers’ ist uns mittlerweile als Blockchain bekannt. Sie zeichnet jede einzelne User-Transaktion auf und verlinkt sie untereinander mit Hilfe von Hash-Funktionen, um sich derart der Authentizität der Daten zu vergewissern.[1]

Um auf das Problem der byzantinischen Generäle zurückzukommen, wäre demnach eine denkbare Lösung, die Generäle vorab zur Beisteuerung eines signifikanten Geldbetrages zu verpflichten, um sich ihrer Loyalität sicher zu sein. Bevor ein General eine Nachricht versenden kann, müsste er seine Identität mit Hilfe einer kryptographisch gesicherten und einmaligen Signatur beweisen. Sollte einer der Generäle das Vorhaben sabotieren, wären die anderen Generäle in der Lage, die Transaktionshistorie zu inspizieren und die Signatur des Saboteurs herauszufinden. Dieser kann sich zwar stets verräterisch verhalten, doch erleidet er einen nicht unerheblichen finanziellen Verlust, da die anderen Generäle ihm seine zu Beginn erbrachte Einlage nicht rückerstattet. Einen Konsens auf diese Weise herbeizuführen, nennt sich ‚Proof-of-Stake’, da jeder General oder Computerbenutzer im modernen Zeitalter eine Einlage (engl. „stake“) für die Aufrechterhaltung des Netzwerks investiert hat.

Eine weitere Möglichkeit für das Netzwerk wäre, jeden General dazu zu zwingen eine extrem komplexe Aufgabe aus der Mathematik lösen zu lassen, bevor das Signieren und Versenden einer Nachricht überhaupt möglich ist. Um diese Aufgabe rasch zu lösen, müsste der General viel Geld in Form von Gehältern an Mathematiker bezahlen. Diese Konsens-Methode nennt sich „Proof-of-Work“, da jeder General seine Loyalität zu dem Netzwerk bezeugt, indem er kosten- und zeitaufwendige Ressourcen verbraucht.

Überblick über die Konsens-Mechanismen

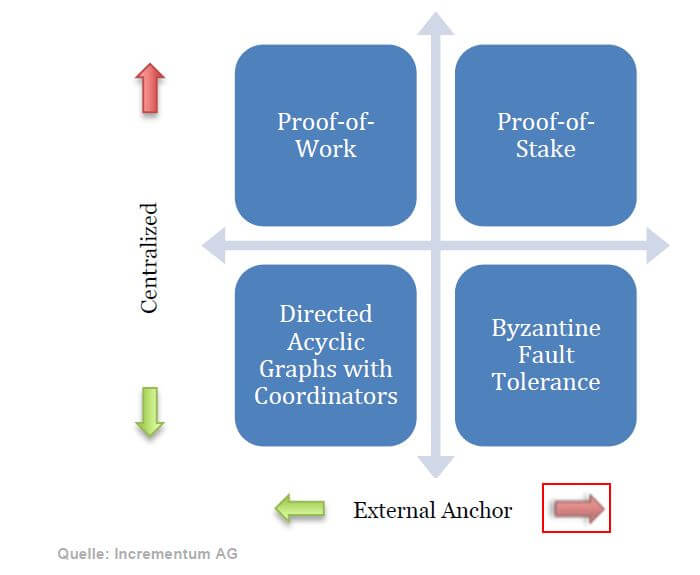

Wie aus Grafik 9 ersichtlich ist, erstrecken sich Konsens-Mechanismen entlang zweier Dimensionen: Ausmaß der Zentralisierung und Relevanz eines externen Ankers. Die vertikale Achse verläuft von einem strikt zentralisierten Netzwerk, in dem Teilnehmer einer Person oder Organisation das Verbuchen von Transaktionen vollkommen anvertrauen, zu einem vollends dezentralen Netzwerk, wo Transaktionen von Unbekannten verbucht werden. Bitcoins “Proof-of-Work”-Konsens-Mechanismus ist ein Beispiel für eine öffentliche Blockchain ohne Befugniseinschränkungen („permissionless“), da ein unvertrauter Fremder Transaktionen verifizieren kann, ohne dass seine Identität sichtbar ist. Ein weiteres Beispiel hierfür ist Monero.

Grafik 9: Zentralisierung und Externalität von Konsens-Mechanismen

Die horizontale Achse gibt an, welche Art von Investition ein Nutzer aufbringen muss, um Einfluss auf das System auszuüben. Wenn wir Bitcoin wieder als Beispiel hernehmen, so sehen wir, dass der Nutzer kostbare Ressourcen aus der realen Welt aufwenden muss, um im Bitcoin-Netzwerk Entscheidungen zu treffen. Dies bezeichnet man als einen externen Anker. Im Unterschied hierzu verlangen Konsens-Mechanismen wie „Proof-of-Stake“, die in den Quadranten rechts oben fallen, keine externen Ressourcen, um Entscheidungen im Netzwerk zu treffen. Beispiele für Coins, die in diesem Quadranten liegen, sind NXT und Peercoin. Ethereums Vorhaben vom Quadranten oben links zu jenem oben rechts zu wechseln, soll im Laufe des Jahres vollzogen werden.

Auf der anderen Seite des Spektrums und daher in den unteren zwei Quadranten finden sich genehmigte und private Konsens-Mechanismen, wie das bereits besprochene Byzantinische Problem. Der Hyperledger von IBM ist ein Beispiel für eine Datenstruktur, die es dem Programmierer erlaubt festzulegen, wer Transaktionen verbuchen kann. Ein Unternehmen, das Hyperledger oder Microsofts Blockchain nutzt, kennt die Identitäten jener Personen, die das Netwerk kontrollieren, was gleichzeitig bedeutet, dass die Nutzer des Netzwerks diesen vertrauen müssen. Diese Systeme sind zentral und besitzen keinen externen Anker. Im linken unteren Quadranten befinden sich Coins wie IOTA, Byteball, und Hashgraph. Diese Coins haben sogenannte “Witnesses” und “Coordinators”, die das System zentralisieren. Trotzdem verlangen sie zur Verifizierung von Transaktionen das Aufbringen externer Ressourcen, um Entscheidungen im Netzwerk mittreffen zu können. Der geläufigste unter diesen Konsens-Mechanismen ist die „gerichtete azyklische Graphen-Struktur“ in Kombination mit „Proof-of-Work“, um Sybil-Angriffe vorzubeugen.

Proof-of-Work

Im Falle Bitcoins kann man sich die byzantinischen Generäle als verschiedene Bitcoin-Wallets vorstellen. Rechner, die die Bitcoin-Software ausführen, benutzen „Proof-of-Work“ als Konsens-Algorithmus, um zu einer Übereinkunft darüber zu kommen, welche Zahlungen gültig sind.

Hristian Hristov kam auf der BlackSeaChain-Konferenz zu folgender Definition von „Proof-of-Work“:

“a piece of data which is difficult (costly, time-consuming) to produce but easy for others to verify and which satisfies certain requirements. Producing a proof of work can be a random process with a low probability so that a lot of trial and error is required on average before a valid proof of work is generated.”

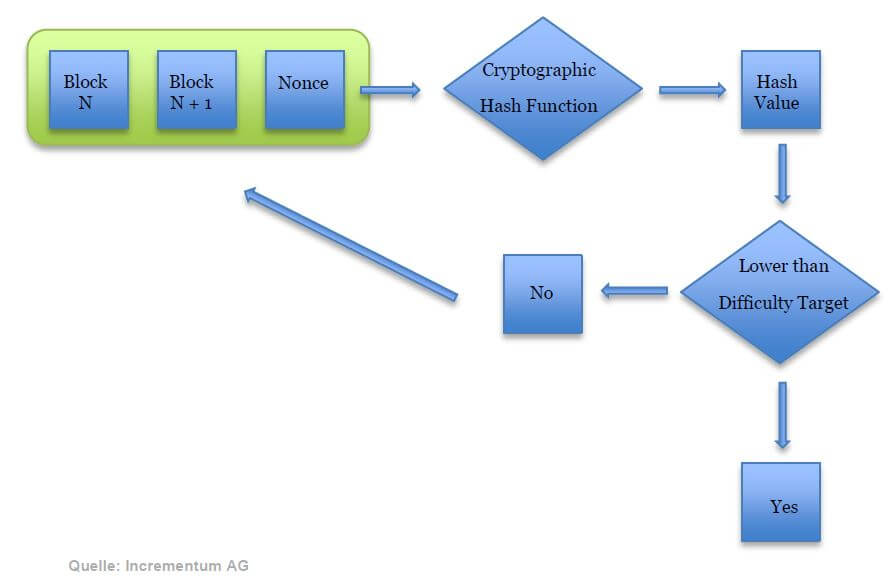

Wenn Mark 5 Bitcoin an Demelza übermitteln will, muss das gesamte Netzwerk sicherstellen, dass Mark auch diese 5 Bitcoin besitzt und dass die Transaktion mit Marks digitaler Signatur unterzeichnet wird. Im Bitcoin-Netzwerk kommen Knotenpunkte rund alle zehn Minuten zu einer Einigung, welche Transaktionen gültig sind. Dieser Prozess ist als „schürfen“ bekannt. Bevor ein neuer Block an Transaktionen bestätigt werden kann, berechnen die Miner sogenannte Hashes bis sie eine passende Zahl finden, die unter einer vom Software-Protokoll festgelegten Referenzzahl liegt, auch genannt das Schwierigkeitsmaß. Das Bitcoin-Protokoll verlangt beispielsweise von Schöpfern, dass sie die richtige “nonce” oder Zufallszahl finden, nämlich diejenige, die einen kürzeren Hash als den von der Software vorgegebenen Schwierigkeitsgrad hat. Dieser Vorgang nennt sich auch „Hash-Puzzle“, da Schöpfer in ihren Berechnungen der „nonce“ auch den Hash des vorherigen Blocks in der Blockchain miteinbeziehen müssen. Das Ergebnis der Berechnung ist eine Zahl, die in einen im Vergleich zu der Gesamtmenge aller Lösungen der Hash-Funktion engen Zielbereich fällt.[2] Diese Zahl wird anschließend zur Identifikationsnummer jenes Blockes erhoben, welche wiederum für die Berechnung des Hash-Puzzles des nächsten Blockes verwendet wird.

Grafik 10: Arbeitsnachweis-Konzept

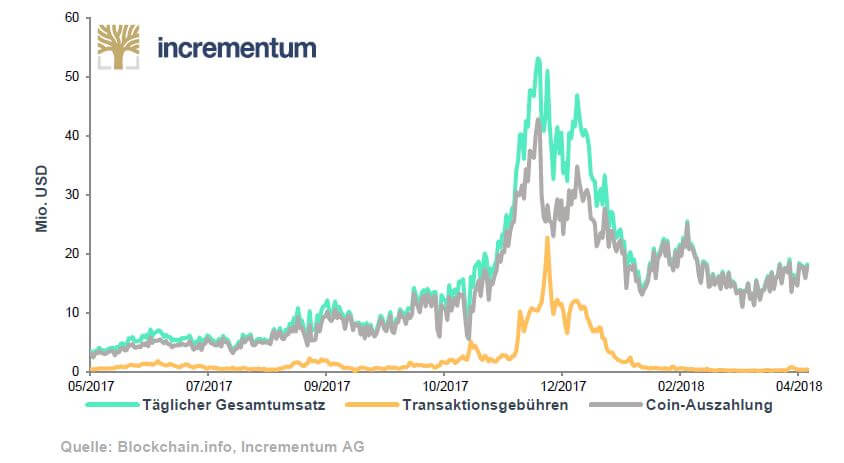

„Proof-of-Work“ bedient sich hauptsächlich zweier finanzieller Vergütungen, um den Nutzer zu motivieren das Netzwerk aufrechtzuerhalten: Der Erlös aus dem Schürfvorgang und Transaktionsgebühren. Dem ersten Schürfer, der einen kürzeren Hash als den vorgegebenen Schwierigkeitsgrad findet, steht es zu, neue Bitcoins zu „drucken“ und die Transaktionsgebühren, welche vom Sender an das Netzwerk gezahlt werden, zu behalten. Die erste Transaktion jedes Blocks ist eine sog. “coin-creation transaction”. Die “coin creation transaction” erlaubt es dem Schürfer jenes Blocks, neue Bitcoins zu prägen und sie in sein Wallet aufzunehmen. Während 2016 sich die Belohnung für jeden neu geschürften Block auf 25 Bitcoins belief[3], so bekommt man heutzutage lediglich noch 12,5 Bitcoins, da die Rate ungefähr alle vier Jahre um einen gewissen Prozentsatz fällt. Diese Entlohnung pro Block soll einen Anreiz zu ehrlichem Verhalten geben, da die Transaktion, die das Schürfen neuer Coins zur Folge hat, nur dann einen Wert hat, wenn die übrigen Nutzer, die das Netzwerk aufrechterhalten, diese auch annehmen.

Der zweite Anreiz ist die Transaktionsgebühr. Sobald Nutzer eine Bitcoin-Transaktion absenden, hängen sie dieser eine Gebühr an. Je höher diese Gebühr, desto wahrscheinlicher ist es, dass ein Schöpfer jene Transaktion in ihren Kandidatenblock einbeziehen wird, was gleichzeitig zu einer kürzeren Bestätigungsdauer der Transaktion führt.

Grafik 11: Bitcoin Mining- und Transaktionserslöse von 2017–2018

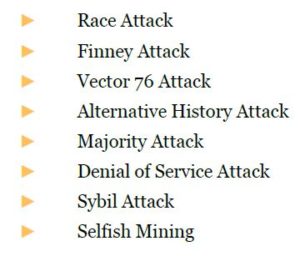

Nichtsdestotrotz hat Bitcoins „Proof-of-Work“-Algorithmus auch Nachteile. In erster Linie existiert eine Reihe von Angriffspunkten, die von Saboteuren ausgenutzt werden könnten:

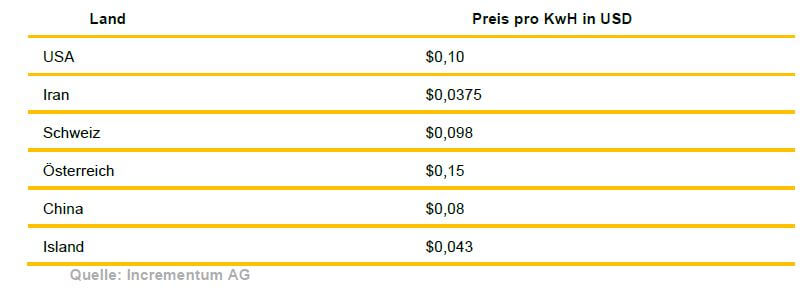

Weiters hat das Netzwerk einen hohen Verbrauch an Energie- und Hardware-Ausstattung, der sich Schätzungen zu Folge auf rund $400 Millionen pro Jahr beläuft. Nachdem sich eine zunehmende Anzahl an Unternehmern der Schürfindustrie widmen, nimmt die Schwierigkeit, Bitcoin-Blöcke zu finden, kontinuierlich zu. Folglich steigt auch der für das Finden von Blöcken nötige Energieaufwand. Daher ist es auch nicht überraschend, dass sich die meisten Schürfer in Ländern niedergelassen haben, in denen die Energiepreise niedrig sind. Tabelle 2 veranschaulicht die Elektrizitätskosten in verschiedenen Ländern.

Tabelle 2: Elektrizitätskosten im Jahr 2018

Wer Kosten und Nutzen des Schürfgeschäfts gegenüberstellen will, muss sichergehen, dass er alle Kosten miteinbezieht.

Wie auch bei Gold, bedarf für die Schürfung von neuen Coins Elektrizität und Kapital. Die Wahrscheinlichkeit, zufällig zum Schürfen eines neuen Blocks ausgewählt zu werden und eine Entlohnung dafür zu erhalten, ist eine Funktion, die sich aus der mining power des Einzelnen geteilt durch die gesamte mining power des Netzwerks ergibt. Je mehr Energie die Schürf-Hardware konsumiert, desto höher die jeweilige Hash-Rate, welche sich wiederum in höheren Profit widerspiegelt. Die Parameter, die in die Berechnung miteinbezogen werden, sind unter anderem: Schwierigkeitsgrad, Hash-Rate (TH/s), BTC/USD Wechselkurs, Pool-Gebühren in %, Hardware Kosten (USD), Strom (Watt), Stromkosten (USD/kWh).[4]

„Proof-of-Stake“

Anders als Bitcoin oder Gold erlaubt es „Proof-of-Stake“ den Usern mit den höchsten Beständen, Coins aus heiterem Himmel zu schürfen. In einem „Proof-of-Stake“-System ist die Wahrscheinlichkeit einer Entlohnung direkt proportional zu dem Anteil an Coins, die ein User besitzt, geteilt durch die Gesamtmenge an Coins im Umlauf. Es existieren mehrere Variationen des „Proof-of-Stake“-Prinzips, wie zum Beispiel „Leased Proof of Stake“ und „Delegated Proof of Stake”.

Beide Mechanismen führen zu ähnlichen Resultaten, doch nur „Proof-of-Work“ führt zu einer negativen Externalität. Warum verwendet man Proof-of-Work“ dann nach wie vor, fragt man sich. Die Coins mit der größten Marktkapitalisierung beruhen noch auf „Proof-of-Work“, doch „Proof-of-Stake“ gewinnt bereits mehr und mehr an Zustimmung. Ausdruck dafür ist die von der Marktkapitalisierung her zweitgrößte Coin, Etherum, die bekannt gab, im Laufe des kommenden Jahres von „Proof-of-Work“zu „Delegated Proof-of-Stake“ zu wechseln.

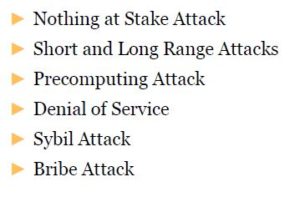

Mögliche Angriffspunkte für “Proof-of-Stake” sind:

Bis auf die aufgezählten Schwachstellen existiert nur ein sehr begrenzter Erfahrungswert für “Proof-of-Stake”-Systeme am Markt. Obwohl viele Befürworter von “Proof-of-Stake” die Behauptung aufstellen, dass das System weniger zentralistisch ist als “Proof-of-Work” , ist dies nicht immer richtig. Wie Andreas Antonopoulos während des Treffens der Wisma BeeOn Gruppe in Kuala Lumpur, Malaysia, bereits sagte, ermöglicht es das “Proof-of-Stake”-Prinzip den Reichen, noch reicher zu werden. Dies hat einen zentralisierenden Effekt auf den Besitzder Kryptowährung. Umgekehrt sind “Proof-of-Work”-Schürfer dazu gezwungen, zumindest einige der Coins wieder zurück auf den Markt zu bringen, um in neue Ausstattung zu investieren und die beträchtlichen Energiekosten zu begleichen. Diese Tatsache erzeugt einen relativ konstanten Fluss an neu geschürften Coins, die vom Markt aufgenommen werden.

Fazit

Kryptowährungen kommen nicht umhin, zwischen Zentralisierung und Effizienz abzuwägen. Je zentralisierter der Entscheidungsprozess, desto schneller kann eine Entscheidung getroffen werden und desto skalierbarer ist das gesamte Netzwerk. Je dezentraler ein Netzwerk dagegen ist, desto mehr Zeit nimmt der Konsensprozess in Anspruch. Als Analogie dient hier vielleicht die Dichotomie zwischen einer Diktatorenherrschaft und der direkten Demokratie. Sobald die Hierarchie zwischen Interessensparteien flach ist, fällt es schwer, einstimmige Entscheidungen zu treffen. Auch wenn die Einführung von Parteien nicht in allen Fällen eine Problematik darstellt, so entspringt die Blockchain der Idee, einen Konsens ohne die Vermittlung von Parteien zu erreichen.

Miner, oracle, witnesses, delgates oder stakers zentralisieren ein System bis zu einem gewissen Grad. Ein Konsens-Mechanismus, der den Energieaufwand von “Proof-of-Work” umgeht, ohne gleichzeitig einen Koordinator eines „gerichteten azyklischen Graphen“ einzuführen, wäre ein wirklicher Durchbruch in der Kryptosphäre. Silvio Micali, ein Kryptograph vom MIT, behauptet, dass sein Konsens-Mechanismus Algorand gleichzeitig Dezentralisierung und Sicherheit erreicht. Wir behalten seinen Algorithmus und seine Coins, die diesem zu Grunde liegen, im Auge. Weiters versprechen Coins wie Tezos und Dfinity Governance-Funktionen im Protokoll miteinzubinden, um möglicherweise dezentrale Interessensparteien einen rascheren Konsens zu ermöglichen. Auch wenn wir auf lange Sicht optimistisch sind, dass die Entwickler das Skalierungsproblemen lösen werden, ist uns jedenfalls nicht die Tatsache entgangen, dass “Proof-of-Work” nun die vergangenen zehn Jahre unangetasteter Platzhirsch unter den Konsens-Mechanismen war. Allerdings besteht nach wie vor die Gefahr, dass Regierungen dem ungeheuren Energieverbrauch, der beim Schürfen von Kryptowährungen entsteht, eine Ende setzen. Aus diesem Grund legen wir dem Anleger nahe, Krypto-Assets mit unterschiedlichen Konsens-Mechanismen zu halten.

[1] IOTA und Byteball verwenden einen gerichteten, azyklischen Graphen anstelle einer Blockchain, um Transaktionen aufzuzeichnen.

[2] Narayanan, A., Bonneau, J., Felten, E., Miller, A., & Goldfeder, S. (2016). Bitcoin and Cryptocurrency Technologies. New Jersey: Princeton University Press.

[3] Ibid.

[4] Vgl.“Is Bitcoin Mining Profitable in 2018,” Ofir Beigel, 99Bitcoins, 2018.